- 1PS提示:因為圖層已鎖定,無法編輯圖層的處理方法

- 2picacg蘋果版怎么找不到|picacg ios版是不是下架了介紹

- 3Adobe Illustrator CS5 序列號大全

- 4ACDsee注冊碼免費分享(含ACDsee18、ACDsee10等版本)

- 5Potato(土豆聊天)怎么換頭像|Potato app更改頭像方法介紹

- 6PDF瀏覽器能看3D文件嗎?PDF瀏覽器看3D文件圖文詳細教程

- 7Potato(馬鈴薯聊天)怎么注冊不了|Potato不能注冊處理方法介紹

- 8最新的Adobe Illustrator CS4序列號大全

- 9Intel i7-9700K性能跑分曝光:同代提升約12%

- 10XP系統(tǒng)怎么清除緩存?

- 11Intel Z390主板有望10月8日公布:8核9代酷睿隨后登場

- 12XP系統(tǒng)安裝chrome無法找到入口怎么處理?

現(xiàn)在網上很多關于ARP攻擊的文章, 但多數(shù)是描述其原理, 少數(shù)會以某個工具作為例子展開說明, 但感覺說的還是不夠詳細, 今天寫個文章以實戰(zhàn)介紹一個叫“WinArpAttacker”的工具。

WinArpAttacker是一個很出名的ARP攻擊工具, 功能也很強大, 沒有用過的朋友可以在上網搜一下, 下載這里就不提供了。 這里先簡單介紹一下這工具的基本用法(如果對于ARP攻擊原理不熟悉的朋友可以先看看《Arp小記》:>):

1. 首先是下載軟件, 然后安裝(廢話...), 注意一下:WinArpAttacker需要WinPcap作為支持, 所以你的機器得先安裝WinPcap, 我現(xiàn)在裝的是4.0.0, 不知道還有沒有更新的版本。

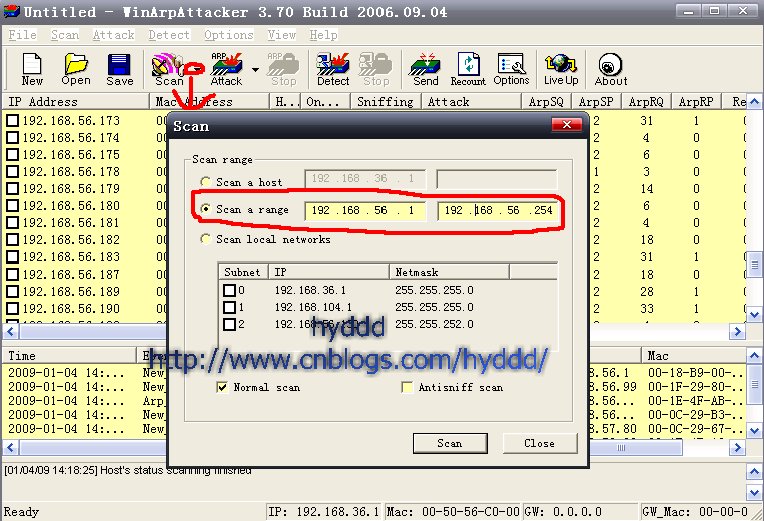

2. 運行WinArpAttacker.EXE, 噢, 開始了(這里的演示只是為學習之用, 請各位不要大搞破壞, 不然警察叔叔找你, 我不負責!!!)。 首先, 我們先來掃一下局域網的機器, 如圖:

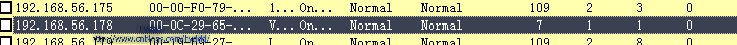

發(fā)現(xiàn)了不少機器~~呵呵~這次被攻擊的苦主是我的另外一臺機器, IP是192.168.56.178,如圖:

OK, 一切都準備就緒了, 現(xiàn)在正式介紹一下WinArpAttacker的功能:

在ToolBar里面, 可以看到Attack這個圖標, 里面有幾個選項:

1).Flood: 連續(xù)并且大量地發(fā)送“Ip Conflict”包(此功能有可能會導致對方DOWN機)。

2).BanGateway: 發(fā)包欺騙網關, 告訴網關錯誤的目標機MAC地址, 導致目標機無法接收到網關發(fā)送的包(這個功能我還沒有研究透, 因為對目標機器使用這種攻擊, 但它還是能上網, 可能是公司的網關有ARP防火墻作保護)。

3).Ip Conflict: 發(fā)送一個IP一樣但Mac地址不一樣的包至目標機, 導致目標機IP沖突。 (頻繁發(fā)送此包會導致機器斷網), 這個和第一功能的效果我就不截圖了, 如果被攻擊, 效果很明顯, 在你機器的右下角會有個IP沖突的標志....這里就不多說了。

4).Sniffgateway: 同時ARP欺騙網關和目標機, 使你可以監(jiān)聽目標機的通信。

5).SniffHosts:欺騙多個主機, 使你可以監(jiān)聽他們之間的通信。 (危險!)

6).SniffLan:...欺騙局域網的所有機器, 說是你才是網關, 然后通過這個你可以監(jiān)聽整個網絡...(危險!!!)

以上是Attack功能的介紹, 接下來是Detect功能, 它的主要作用是檢查現(xiàn)在網絡上基于ARP的攻擊(這里不詳細介紹)。

3. OK, 然后這里要主要介紹的Send功能(見ToolBar), Send的主要功能是讓你自己能夠組建ARP包頭, 呵呵, 有了這個, 你就可以實現(xiàn)修改別人機器的ARP緩存了。

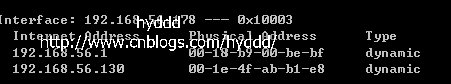

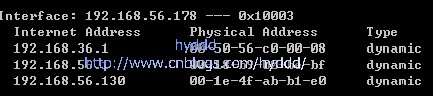

首先, 先看看我們的目標機(苦主)現(xiàn)在的ARP緩存狀態(tài), 如圖:

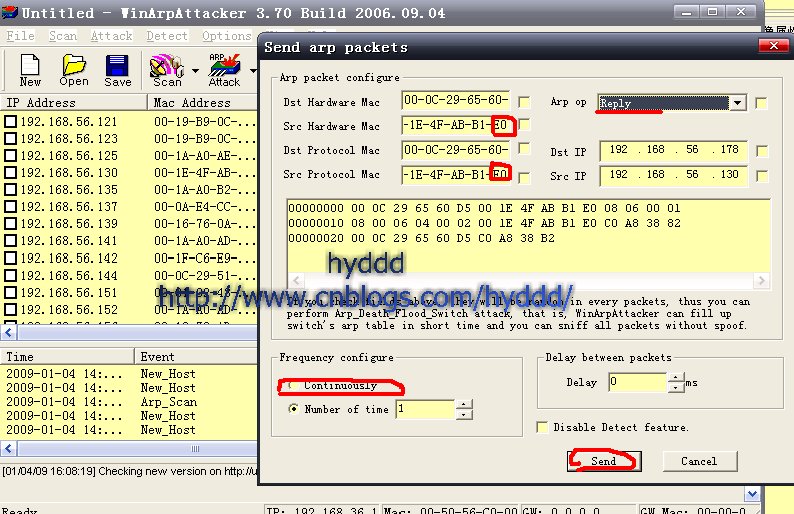

攻擊者現(xiàn)在IP是192.168.56.130, MAC地址是:00-1E-4F-AB-B1-E8。 然后根據(jù)《Arp小記》里面的說明, 當發(fā)送一個ARP應答包給目標機(苦主)時, 目標機應該會增加一條IP-MAC記錄(記錄不存在時)/修改IP-MAC記錄(記錄存在時)。 好的, 現(xiàn)在我們就自己搞包頭吧, 如圖:

注意看, Dst的Mac地址最后2位我改為了E0, 為的就是欺騙目標機, 修改其ARP緩存表。 填完數(shù)據(jù)后, Send......現(xiàn)在, 我們再一起看看目標機的ARP緩存如何:

可以看到, 現(xiàn)在192.168.56.130的機器的MAC地址已經修改了, 和剛才自己組裝的包的信息是一致的, 最后2位是E0!!!嗯~~ARP攻擊成功了。 剛才上面提到的Attack的6個選項, 其實都可以用Send功能自己實現(xiàn)的, 這里就不啰嗦了。

大概先到這里, 有東西以后再補充。

推薦資訊 總人氣榜

最新教程 本月人氣

- 12017.3.1日搜狐會員vip賬號共享每天持續(xù)更新最新免費帳號!

- 22017年3月1日迅雷會員免費分享共享賬號

- 3尤庫/土逗/vip會員賬號免費共享

- 43.1搜狐視頻vip會員賬號免費共享

- 52017年2月28日愛奇藝會員賬號共享 優(yōu)酷會員賬號共享 迅雷會員vip賬號分享

- 62017年2月27日愛奇藝會員賬號共享 優(yōu)酷會員賬號共享 迅雷會員vip賬號分享

- 726號騰訊好萊塢會員免費分享共享

- 8愛奇藝vip會員賬號共享2017-2月27日

- 92017.2.27福利會員賬號分享 穩(wěn)定版

- 10迅雷vip會員賬號共享2017-2月27日

- 11搜狐vip會員賬號共享-2月27日

- 1226號迅雷會員免費分享共享賬號