- 1PS提示:因為圖層已鎖定,無法編輯圖層的處理方法

- 2picacg蘋果版怎么找不到|picacg ios版是不是下架了介紹

- 3Adobe Illustrator CS5 序列號大全

- 4ACDsee注冊碼免費分享(含ACDsee18、ACDsee10等版本)

- 5Potato(土豆聊天)怎么換頭像|Potato app更改頭像方法介紹

- 6PDF瀏覽器能看3D文件嗎?PDF瀏覽器看3D文件圖文詳細教程

- 7Potato(馬鈴薯聊天)怎么注冊不了|Potato不能注冊處理方法介紹

- 8最新的Adobe Illustrator CS4序列號大全

- 9Intel i7-9700K性能跑分曝光:同代提升約12%

- 10XP系統怎么清除緩存?

- 11Intel Z390主板有望10月8日公布:8核9代酷睿隨后登場

- 12XP系統安裝chrome無法找到入口怎么處理?

Sniffer

Sniffer(嗅探器)程序是一種利用以太網的特性把網絡適配卡(NIC, 一般為以太網卡)置為雜亂(promiscuous)模式狀態的工具, 一旦網卡設置為這種模式, 它就能接收傳輸在網絡上的每一個信息包。 Sniffer分為軟件和硬件兩種, 一般指的是軟件, 但功能有限, 硬件價格比較貴。

Sniffer可以用來監聽任何網絡信息, 在此 我只關心http/https數據的監聽。

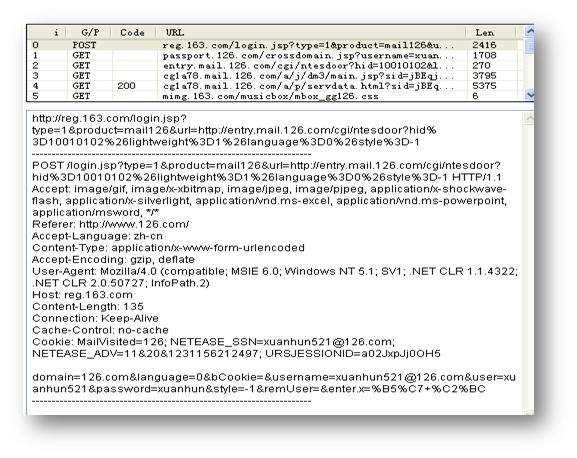

下面我以登錄126為例, 運行了在網上隨便找的一個嗅探工具, 我這里為了更清楚的說明問題沒有選"SSL安全登錄"選項。 這里我們也該體會到的一點是防止嗅探攻擊的最好方式就是加密數據。

在圖片的末尾我們可以看到下面的內容:

[email protected]&user=xuanhun521&password=xuanhun&style=-1&remUser=&enter.x=%B5%C7+%C2%BC

用戶名和密碼都可以被嗅探到。

13.2

下面改編了一下網上的相關資料, 介紹一下會話劫持。

我們可以把會話劫持攻擊分為兩種類型:1)中間人攻擊(Man In The Middle, 簡稱MITM), 2)注射式攻擊(Injection);并且還可以把會話劫持攻擊分為兩種形式:1)被動劫持, 2)主動劫持;被動劫持實際上就是在后臺監視雙方會話的數據流, 叢中獲得敏感數據;而主動劫持則是將會話當中的某一臺主機"踢"下線, 然后由攻擊者取代并接管會話。

(1)中間人攻擊

要想正確的實施中間人攻擊, 攻擊者首先需要使用ARP欺騙或DNS欺騙, 將會話雙方的通訊流暗中改變, 而這種改變對于會話雙方來說是完全透明的。 不管是ARP欺騙, 還是DNS欺騙, 中間人攻擊都改變正常的通訊流, 它就相當于會話雙方之間的一個透明代理, 可以得到一切想知道的信息, 甚至是利用一些有缺陷的加密協議來實現。

對于IP欺騙, 有兩種情況需要用到:1)隱藏自己的IP地址;2)利用兩臺機器之間的信任關系實施入侵。 對于基于TCP協議的注射式會話劫持, 攻擊者應先采用嗅探技術對目標進行監聽, 然后從監聽到的信息中構造出正確的序列號, 如果不這樣, 你就必須先猜測目標的ISN(初始序列號), 這樣無形中對會話劫持加大了難度。

2、TCP會話劫持

如果劫持一些不可靠的協議, 那將輕而易舉, 因為它們沒有提供一些認證措施;而TCP協議被欲為是可靠的傳輸協議, 所以要重點討論它。 SEQ ACK S_SEQ S_ACK S_WIND // C_SEQ C_ACK C_WIND // C_ACK <= C_SEQ <= C_ACK + C_WIND S_ACK <= S_SEQ <= S_ACK + S_WIND A SEQ (hex): X ACK (hex): Y FLAGS: -AP--- Window: ZZZZ B SEQ (hex): Y ACK (hex): X+60 FLAGS: -AP--- Window: ZZZZ A SEQ (hex): X+60 ACK (hex): Y+50 FLAGS: -AP--- Window: ZZZZ B SEQ (hex): Y+50 ACK (hex): X+100 FLAGS: -AP--- Window: ZZZZ SEQ (hex): X+100 ACK (hex): Y+80 FLAGS: -AP--- Window: ZZZZ B SEQ (hex): Y+80 ACK (hex): X+120 FLAGS: -AP--- Window: ZZZZ

Web應用程序是通過2種方式來判斷和跟蹤不同用戶的:Cookie或者Session(也叫做會話型Cookie)。 其中Cookie是存儲在本地計算機上的, 過期時間很長, 所以針對Cookie的攻擊手段一般是盜取用戶Cookie然后偽造Cookie冒充該用戶;而Session由于其存在于服務端, 隨著會話的注銷而失效(很快過期), 往往難于利用。 所以一般來說Session認證較之Cookie認證安全。

會話型cookie也是可以通過程序獲得的, 換句話說我們進行TCP會話劫持的時候如果針對http會話劫持的話可以截獲所有http內容包括Session信息。

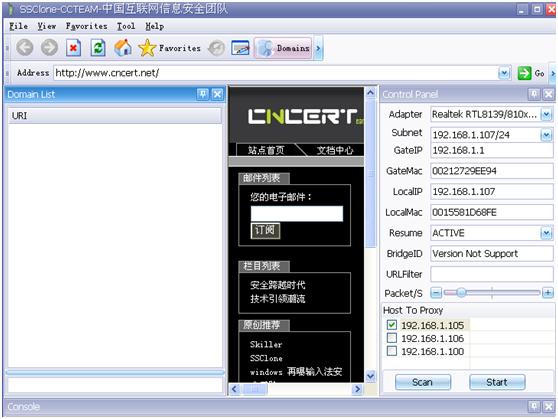

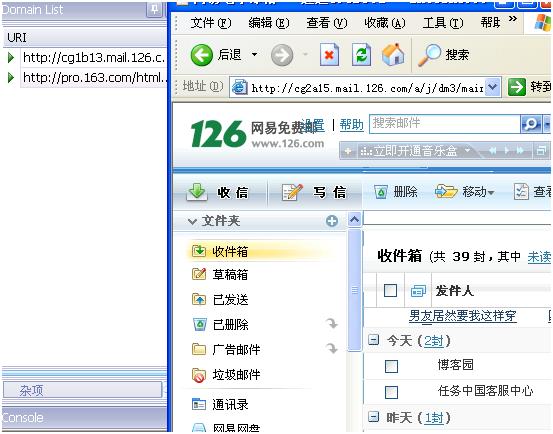

下面我們一個具體的例子。 這個例子中我使用的是一個非ARP欺騙方式的工具SSClone。 本機ip是192.168.1.107, 我在ip地址為192.168.1.105的機器上打開126郵箱。

之后在ip是192.168.1.107的計算機上我們截獲了這個會話, 而且可以直接進入郵箱, 不用登錄。

哎呀, 好累, 還剩點內容, 留到明天吧, 歡迎各位讀者踴躍批評。

推薦資訊 總人氣榜

最新教程 本月人氣