- 1PS提示:因為圖層已鎖定,無法編輯圖層的處理方法

- 2picacg蘋果版怎么找不到|picacg ios版是不是下架了介紹

- 3Adobe Illustrator CS5 序列號大全

- 4ACDsee注冊碼免費分享(含ACDsee18、ACDsee10等版本)

- 5Potato(土豆聊天)怎么換頭像|Potato app更改頭像方法介紹

- 6PDF瀏覽器能看3D文件嗎?PDF瀏覽器看3D文件圖文詳細教程

- 7Potato(馬鈴薯聊天)怎么注冊不了|Potato不能注冊處理方法介紹

- 8最新的Adobe Illustrator CS4序列號大全

- 9Intel i7-9700K性能跑分曝光:同代提升約12%

- 10XP系統怎么清除緩存?

- 11Intel Z390主板有望10月8日公布:8核9代酷睿隨后登場

- 12XP系統安裝chrome無法找到入口怎么處理?

試驗環境:

1、 拓撲圖:

2、 拓撲說明:

1) router 1為出口路由器, 做NAT出局。

2) SW1為局域網交換機, 做了端口鏡像, 把E0/1鏡像到端口E0/24對攻擊的數據做分析。

3) 攻擊機:IP 10.0.0.5 MAC: Giga-Byt_15:84:f3 (00:1d:7d:15:84:f3)

4) 受害機1:IP 10.0.0.4 MAC: Dell_c0:fc:55 (00:21:70:c0:fc:55)

5) 受害機2:IP 10.0.0.6 MAC:SamsungE_9c:25:d3 (00:13:77:9c:25:d3)

6) 網關:IP 10.0.0.1 MAC: Hangzhou_4b:bf:4a (00:0f:e2:4b:bf:4a)

3、 測試用軟件:

采用了目前常見的局域網攻擊軟件:網絡守護神4.0.0.0, 聚生網管2.1 。 經分析此2軟件的做法基本雷同, 因此文中不做特別的指出均表示此2軟件。

4、 相關路由交換配置:

Router1:

#

sysname Router1

#

nat address-group 0 192.168.1.223 192.168.1.224

#

dhcp server ip-pool 1

network 10.0.0.0 mask 255.255.255.0

gateway-list 10.0.0.1

dns-list 202.102.134.68 61.134.1.4

#

acl number 2000

rule 0 permit source 10.0.0.0 0.0.0.255

#

interface Ethernet0/0

ip address 192.168.1.222 255.255.255.0

nat outbound 2000 address-group 0

#

interface Ethernet0/1

ip address 10.0.0.1 255.255.255.0

#

ip route-static 0.0.0.0 0.0.0.0 192.168.1.1 preference 60

SW1:

#

sysname SW1

#

acl number 4000

rule 0 permit ingress interface Ethernet0/1 egress any

rule 1 permit ingress any egress interface Ethernet0/1

#

vlan 1

#

vlan 10

#

interface Vlan-interface1

ip address 10.0.0.2 255.255.255.0

#

interface Ethernet0/1

#

interface Ethernet0/2

#

interface Ethernet0/3

#

interface Ethernet0/23

port access vlan 10

#

interface Ethernet0/24

#

ip route-static 0.0.0.0 0.0.0.0 10.0.0.1 preference 60

#

mirrored-to link-group 4000 rule 0 interface Ethernet0/23

mirrored-to link-group 4000 rule 1 interface Ethernet0/23攻擊原理:

1、 攻擊原理:

ARP欺騙是采用大量的偽造網關的ARP reply報文來淹沒真正的網關reply報文來達到欺騙客戶端的目的。 因IP協議設計問題, 對于收到的ARP reply無法進行認證, 并且盡管自身未發ARP request報文但是仍可對replay報文進行響應, 這更加大了被攻擊的可能。

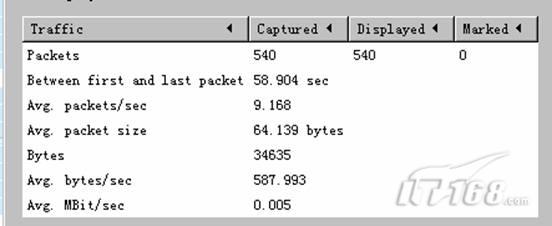

可見ARP REPLY發包頻率非常之高, 統計信息如下:

同時還發現聚生網關, 有定時掃描整個網段ARP的機制, 而網絡守護神為手工按鈕。

當以上攻擊發生時, 客戶端通過arp -a 命令發現已經被欺騙, 而在網關上 dis arp 未發現欺騙, 同時也沒有抓取到欺騙網關的ARP報文, 此時查看交換機的MAC地址表, 也沒有異常。 由此可證明以上2軟件僅對客戶端進行欺騙, 而不對網關和交換機進行欺騙。

2、 數據在受欺騙時的流程:

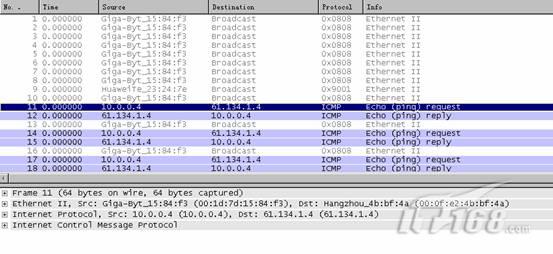

首先因客戶端的MAC錯誤, 客戶會將數據錯誤的轉發到攻擊機, 攻擊機僅修改目的MAC為真正的網關MAC, 對三層及以上數據不做修改并轉發, 此時真正的數據到達路由器并經過NAT出局, 而回來的數據流因路由器的MAC地址表未被欺騙, 因此直接的回送至受欺騙的機器, 抓包如下:

由此可證明此2軟件僅對上行數據流做控制, 下行的則不做控制, 路由器和交換機意識不到欺騙的存在。

由此可證明此2軟件僅對上行數據流做控制, 下行的則不做控制, 路由器和交換機意識不到欺騙的存在。

預防方法測試:

1、 靜態綁定:

在受攻擊的客戶端做靜態IP+MAC綁定 發現客戶端不受控制, 但是上網速度相對來說慢, 分析原因為盡管自身已經不受欺騙當時仍然要處理收到的欺騙數據包, 同時欺騙的數據也占用帶寬, 因此對上網速率造成影響, 但此已經不屬于ARP攻擊的范疇了。 此時在監控機抓取不到受害機的報文, 由此也可證明已經失去控制。

2、 DHCP SNOOPING:

此方法證實無效, 相關配置如下:

#

interface Ethernet0/1

ip check source ip-address mac-address

#

interface Ethernet0/2

ip check source ip-address mac-address

#

interface Ethernet0/3

ip check source ip-address mac-address

interface Ethernet0/24

dhcp-snooping trust

#

dhcp-snooping

具體分析如下:因打開DHCP SNOOPING功能后, 交換機在轉發數據前要檢查DHCP SNOOPING 表的, 凡是IP和MAC地址不和SNOOPING 表相匹配的則不予轉發。 DHCP-SNOOP表如下:

[SW1]dis dhcp-snooping

DHCP-Snooping is enabled globally.

The client binding table for all untrusted ports.

Type : D--Dynamic , S--Static

Type IP Address MAC Address Lease VLAN Interface

==== =============== =============== ========= ==== =================

D 10.0.0.4 0021-70c0-fc55 86400 1 Ethernet0/1

D 10.0.0.5 001d-7d15-84f3 86400 1 Ethernet0/2

D 10.0.0.6 0013-779c-25d3 86400 1 Ethernet0/3

--- 3 dhcp-snooping item(s) found ---

因此當發生ARP欺騙后, ARP攻擊機轉發受害機的數據的IP+MAC關系已經不符合SNOOPING表的條目了, 因此將丟棄該數據包。 此時即使攻擊機不對受害機做控制, 受害機也不能夠上網, 受害機的數據被交換機丟棄了。

由此可推斷, 在交換機上做IP MAC PORT 之間的綁定也是如上效果, 起不到防御作用。

3、 PVLAN:

在交換機上做PVLAN隔離, 此時發祥攻擊機無法掃描到同網段的其他機器, 也無法做出任何欺騙, 在監控口抓包僅發現大量掃描包, 此時受害機的ARP地址表也正常, 網速也正常。 分析原因為交換隔離了攻擊的流量, 此時的攻擊包受害機根本就無法收到, 同樣也不占用CPU時間, 對網絡帶寬占用也比較少, 因此起到了完全隔離ARP攻擊的作用, 并且對網速也沒有影響。

相關配置如下:

#

vlan 10

#

vlan 100

isolate-user-vlan enable

#

vlan 101

#

vlan 102

#

vlan 103

#

interface Vlan-interface1

ip address 10.0.0.2 255.255.255.0

#

interface Ethernet0/1

port link-type hybrid

port hybrid vlan 100 to 101 untagged

port hybrid pvid vlan 101

#

interface Ethernet0/2

port link-type hybrid

port hybrid vlan 100 102 untagged

port hybrid pvid vlan 102

#

interface Ethernet0/3

port link-type hybrid

port hybrid vlan 100 103 untagged

port hybrid pvid vlan 103

#

interface Ethernet0/23

port access vlan 10

#

interface Ethernet0/24

port link-type hybrid

port hybrid vlan 100 to 103 untagged

port hybrid pvid vlan 100

檢測及故障追蹤方法:

1、 ARP -A 查看ARP 地址表及掃描法:

在受害機用arp -d 清除ARP表然后用arp -a 查看MAC地址表, 如發現網關MAC不是真正的MAC, 則收到ARP攻擊。 并且此MAC為攻擊機的MAC。

用局域網MAC地址掃描攻擊掃描整個網絡的IP和MAC對應關系, 如果發現大量重復MAC,并且相對應的機器也沒有配置多個IP, 則網絡有ARP攻擊。 并且此MAC為攻擊機的MAC。

2、 查看交換機的MAC地址表:

在交換機上查看交換機的MAC地址表, 找到攻擊機的MAC對應的端口, 如果有交換機級聯則逐級查找, 找到對應的PC即為進行欺騙的機器。

3、 本機抓包:

在本機抓包如果抓包大量的Reply報文, 則發該報文的機器即為攻擊機。

4、 交換機端口鏡像抓包:

原理同3, 用于整個網絡不穩定, 比較慢, 但是查看端口流量不是很大的情況。

總結:

1、 ARP欺騙是利用大量reply報文來淹沒正常Replay報文達到欺騙目的的。

2、 目前簡單的防御方法是采用ARP綁定, 建議兩端同時綁。

3、 建議徹底的防御方法是采用PVLAN的方法, 但是此時PC間的通訊也受到阻塞。

4、 可采用屏蔽ARP報文的方法, 在交換機采用訪問控制列表, 或者是修改操作系統(目前只知道UNIX/LINUX 可以)的方法關閉ARP協議, 這樣局域網間的通訊僅靠手工的MAC綁定來限制。

5、 采用更加細致的二層訪問控制列表, 僅允許網關的arp reply報文通過, 或僅允許正確的arp reply報文通過, 此方法需要交換機支持, 并且也N麻煩。

推薦資訊 總人氣榜

最新教程 本月人氣