- 1PS提示:因為圖層已鎖定,無法編輯圖層的處理方法

- 2picacg蘋果版怎么找不到|picacg ios版是不是下架了介紹

- 3Adobe Illustrator CS5 序列號大全

- 4ACDsee注冊碼免費分享(含ACDsee18、ACDsee10等版本)

- 5Potato(土豆聊天)怎么換頭像|Potato app更改頭像方法介紹

- 6PDF瀏覽器能看3D文件嗎?PDF瀏覽器看3D文件圖文詳細教程

- 7Potato(馬鈴薯聊天)怎么注冊不了|Potato不能注冊處理方法介紹

- 8最新的Adobe Illustrator CS4序列號大全

- 9Intel i7-9700K性能跑分曝光:同代提升約12%

- 10XP系統(tǒng)怎么清除緩存?

- 11Intel Z390主板有望10月8日公布:8核9代酷睿隨后登場

- 12XP系統(tǒng)安裝chrome無法找到入口怎么處理?

【故障現(xiàn)象】當局域網(wǎng)內(nèi)某臺主機運行ARP欺騙的木馬程序時, 會欺騙局域網(wǎng)內(nèi)所有主機和安全網(wǎng)關, 讓所有上網(wǎng)的流量必須經(jīng)過病毒主機。 其他用戶原來直接通過安全網(wǎng)關上網(wǎng)現(xiàn)在轉由通過病毒主機上網(wǎng), 切換的時候用戶會斷一次線。

切換到病毒主機上網(wǎng)后, 如果用戶已經(jīng)登陸了傳奇服務器, 那么病毒主機就會經(jīng)常偽造斷線的假像, 那么用戶就得重新登錄傳奇服務器, 這樣病毒主機就可以盜號了。

由于ARP欺騙的木馬程序發(fā)作的時候會發(fā)出大量的數(shù)據(jù)包導致局域網(wǎng)通訊擁塞以及其自身處理能力的限制, 用戶會感覺上網(wǎng)速度越來越慢。 當ARP欺騙的木馬程序停止運行時, 用戶會恢復從安全網(wǎng)關上網(wǎng), 切換過程中用戶會再斷一次線。

【快速查找】在WebUIà系統(tǒng)狀態(tài)à系統(tǒng)信息à系統(tǒng)歷史記錄中, 看到大量如下的信息:

MAC SPOOF 192.168.16.200

MAC Old 00:01:6c:36:d1:7f

MAC New 00:05:5d:60:c7:18

這個消息代表了用戶的MAC地址發(fā)生了變化, 在ARP欺騙木馬開始運行的時候, 局域網(wǎng)所有主機的MAC地址更新為病毒主機的MAC地址(即所有信息的MAC New地址都一致為病毒主機的MAC地址)。

同時在安全網(wǎng)關的WebUIà高級配置à用戶管理à讀ARP表中看到所有用戶的MAC地址信息都一樣, 或者在WebUIà系統(tǒng)狀態(tài)à用戶統(tǒng)計中看到所有用戶的MAC地址信息都一樣。

如果是在WebUIà系統(tǒng)狀態(tài)à系統(tǒng)信息à系統(tǒng)歷史記錄中看到大量MAC Old地址都一致, 則說明局域網(wǎng)內(nèi)曾經(jīng)出現(xiàn)過ARP欺騙(ARP欺騙的木馬程序停止運行時, 主機在安全網(wǎng)關上恢復其真實的MAC地址)。

在上面我們已經(jīng)知道了使用ARP欺騙木馬的主機的MAC地址, 那么我們就可以使用NBTSCAN(下載址址:http://www.utt.com.cnhttp://img6.22122511.com/upload/net_2/nbtscan.rar)工具來快速查找它。

NBTSCAN可以取到PC的真實IP地址和MAC地址, 如果有”傳奇木馬”在做怪, 可以找到裝有木馬的PC的IP/和MAC地址。

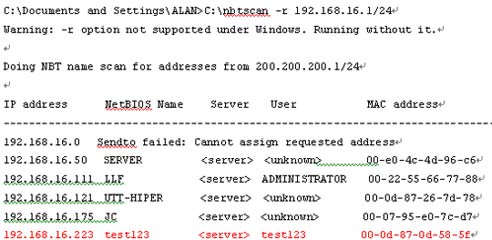

命令:“nbtscan -r 192.168.16.0/24”(搜索整個192.168.16.0/24網(wǎng)段, 即192.168.16.1-192.168.16.254);或“nbtscan 192.168.16.25-137”搜索192.168.16.25-137 網(wǎng)段, 即192.168.16.25-192.168.16.137。 輸出結果第一列是IP地址, 最后一列是MAC地址。

NBTSCAN的使用范例:

假設查找一臺MAC地址為“000d870d585f”的病毒主機。

1)將壓縮包中的nbtscan.exe 和cygwin1.dll解壓縮放到c:\下。

2)在Windows開始à運行à打開, 輸入cmd(windows98輸入“command”), 在出現(xiàn)的DOS窗口中輸入:C:\nbtscan -r 192.168.16.1/24(這里需要根據(jù)用戶實際網(wǎng)段輸入), 回車。

3)通過查詢IP--MAC對應表, 查出“000d870d585f”的病毒主機的IP地址為“192.168.16.223”。

【解決辦法】

采用雙向綁定的方法解決并且防止ARP欺騙。

1、在PC上綁定安全網(wǎng)關的IP和MAC地址:

1)首先, 獲得安全網(wǎng)關的內(nèi)網(wǎng)的MAC地址(例如HiPER網(wǎng)關地址192.168.16.254的MAC地址為0022aa0022aa)

2)編寫一個批處理文件rarp.bat內(nèi)容如下:

@echo off

arp -d

arp -s 192.168.16.254 00-22-aa-00-22-aa

將文件中的網(wǎng)關IP地址和MAC地址更改為實際使用的網(wǎng)關IP地址和MAC地址即可。

將這個批處理軟件拖到“windowsà開始à程序à啟動”中。

3)如果是網(wǎng)吧, 可以利用收費軟件服務端程序(pubwin或者萬象都可以)發(fā)送批處理文件rarp.bat到所有客戶機的啟動目錄。 Windows2000的默認啟動目錄為“C:\Documents and Settings\All Users「開始」菜單程序啟動”。

2、在安全網(wǎng)關上綁定用戶主機的IP和MAC地址:

在WebUIà高級配置à用戶管理中將局域網(wǎng)每臺主機均作綁定。

推薦資訊 總人氣榜

最新教程 本月人氣

- 12015年11月25日愛奇藝會員賬號共享 優(yōu)酷會員賬號共享

- 2迅雷會員vip賬號分享:(2015.11.23早上0:04更新)

- 32015年11月23日愛奇藝會員賬號共享 優(yōu)酷會員賬號共享

- 4迅雷會員vip賬號分享:(2015.11.22早上1:04更新)

- 52015年11月22日愛奇藝會員賬號共享 優(yōu)酷會員賬號共享

- 6迅雷會員vip賬號分享:(2015.11.21早上1:04更新)

- 72015年11月21日愛奇藝會員賬號共享 優(yōu)酷會員賬號共享

- 82015年11月18日愛奇藝會員賬號共享 優(yōu)酷會員賬號共享

- 911月17日 迅雷VIP會員賬號分享

- 102015年11月17日愛奇藝會員賬號共享 優(yōu)酷會員賬號共享

- 112015年11月16日愛奇藝會員賬號共享 優(yōu)酷會員賬號共享

- 122015年11月15日愛奇藝會員賬號共享 優(yōu)酷會員賬號共享