動(dòng)態(tài)ARP檢測(cè)測(cè)試經(jīng)驗(yàn)

發(fā)表時(shí)間:2023-07-11 來(lái)源:明輝站整理相關(guān)軟件相關(guān)文章人氣:

一、組網(wǎng)及說(shuō)明:

低端交換機(jī)的動(dòng)態(tài)ARP檢測(cè)和IP CHECK特性已經(jīng)出來(lái)有一段時(shí)間了, 而針對(duì)該特性的指導(dǎo)手冊(cè)卻不多, 此次有一個(gè)測(cè)試項(xiàng)目中進(jìn)行了該特性的測(cè)試, 整理了這篇測(cè)試文檔, 希望對(duì)大家有所借鑒。

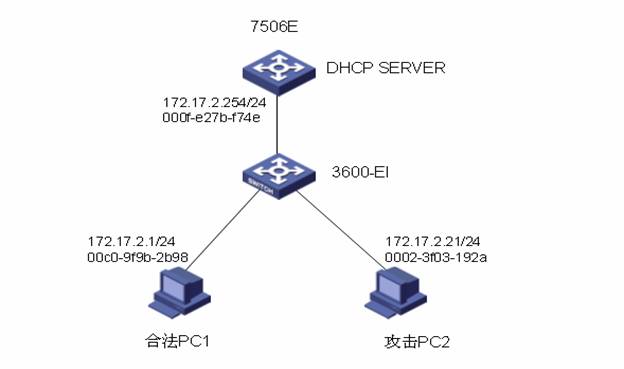

如組網(wǎng)是一個(gè)非常常見的組網(wǎng)結(jié)構(gòu), DHCP server在核心交換機(jī)7506E上(也可以用其他的服務(wù)器), 3600-EI與7506E為TRUNK相連, 網(wǎng)關(guān)在7506E上, PC1、PC2同屬一個(gè)VLAN。

測(cè)試中要模擬非法ARP攻擊, 因此需要ARP發(fā)包工具, 在網(wǎng)上比較容易找到的是網(wǎng)絡(luò)執(zhí)法官, 建議下載V2.96.12試用版, 其他一些破解版本如V2.88等都附有病毒。

本次測(cè)試使用的交換機(jī)是3600-EI, 軟件版本為3.10-R1602P02。

二、測(cè)試過(guò)程:

首先需要測(cè)試在未啟用動(dòng)態(tài)ARP檢測(cè)特性時(shí)的現(xiàn)象,

3600-EI除啟用dhcp-snooping不做任何特殊配置, PC1和PC2都通過(guò)DHCP獲取地址, 分別為172.17.2.1/24和172.17.2.21/24。 測(cè)試前保證PC1、PC2與網(wǎng)關(guān)互通。

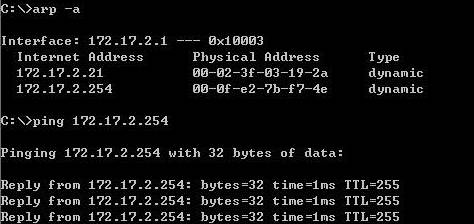

在PC1上打開一個(gè)DOS窗口, 可以看到172.17.2.254的MAC地址是:000f-e27b-f74e, 常PING 172.17.2.254, 可以看到是通的。

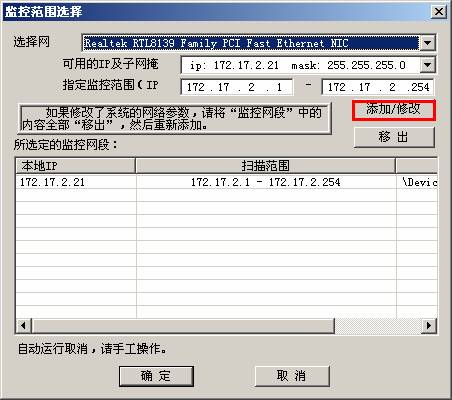

在PC2上打開網(wǎng)絡(luò)執(zhí)法官, 做如下配置:

選擇當(dāng)前使用的網(wǎng)卡, 并添加監(jiān)控網(wǎng)段。

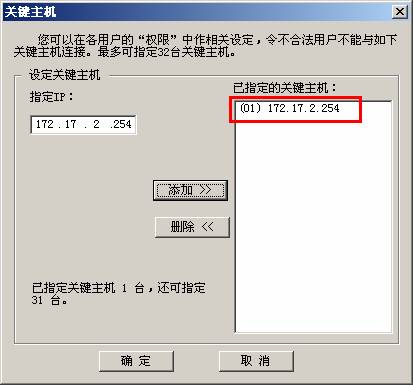

選擇“設(shè)置”/“關(guān)鍵主機(jī)”, 將網(wǎng)關(guān)的IP增加到關(guān)鍵主機(jī)列表中。

此時(shí)還需要在PC2同時(shí)打開ethereal抓包工具收集證據(jù), 開始抓包。 做好準(zhǔn)備工作后就可以發(fā)動(dòng)攻擊了。

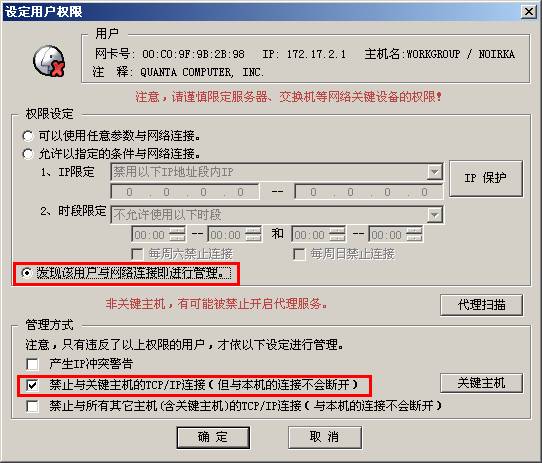

在主頁(yè)面中右擊PC1對(duì)應(yīng)的條目, 選擇“設(shè)定權(quán)限”, 如上圖進(jìn)行設(shè)置。

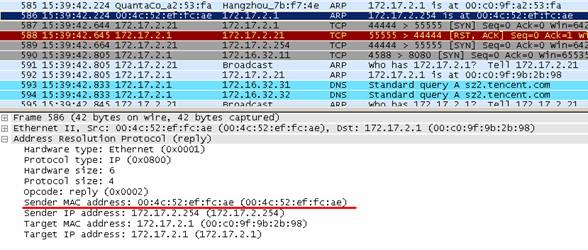

此時(shí)切換到ethereal, 查看剛剛抓的包:

可以看到PC2偽造了2個(gè)ARP回應(yīng)包, 分別是172.17.2.1->172.17.2.254 /

172.17.2.254->172.17.2.1, 源MAC都做了修改。

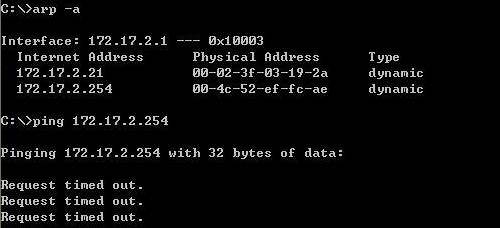

切換到常PING 172.17.2.254的DOS窗口, 可以發(fā)現(xiàn)已經(jīng)不通了, 網(wǎng)關(guān)ARP已被更改。

在3600-EI上查看ARP表, PC1的MAC地址同樣被更改:

<S7506E>disp arp vlan 2

Type: S-Static D-Dynamic

IP Address MAC Address VLAN ID Interface Aging Type

172.17.2.1 00c0-9fa2-53fa 2 GE2/0/3 17 D

172.17.2.21 0002-3f03-192a 2 GE2/0/3 20 D

以上可以很明顯地看到ARP攻擊的表現(xiàn)。

接下來(lái)就展現(xiàn)3600-EI如何有效地防范了。 在3600-EI上增加如下配置:

vlan 2

arp detection enable

#

interface Ethernet1/0/4

port access vlan 2

ip check source ip-address mac-address

#

interface Ethernet1/0/5

#

interface Ethernet1/0/6

port access vlan 2

ip check source ip-address mac-address

#

interface GigabitEthernet1/1/4

port link-type trunk

port trunk permit vlan 1 to 3 10

dhcp-snooping trust

ip source static binding ip-address 172.17.2.254 mac-address 000f-e27b-f74e

#

dhcp-snooping

#

此時(shí)再按上述步驟依次演示, 注意同樣要保證測(cè)試開始前PC1、PC2與網(wǎng)關(guān)互通, 可以看到最后PC2發(fā)動(dòng)攻擊后PC1還是可以正常PING通網(wǎng)關(guān), 查看PC2上ethereal所抓的包, 發(fā)現(xiàn)依然還是有偽造包發(fā)出, 但3600-EI和PC1的ARP表都沒有被更改。

三、經(jīng)驗(yàn)總結(jié):

此案例同樣適用于開局時(shí)向客戶演示我們的功能特點(diǎn), 對(duì)于客戶網(wǎng)絡(luò)中已部署了DHCP服務(wù)器的很容易實(shí)施, 但在沒有部署DHCP服務(wù)器的環(huán)境下, 我們同樣可以實(shí)現(xiàn), 需要在用戶接口上增加IP靜態(tài)綁定表, 如上例中需要在連接PC1、PC2的端口上手工配置IP靜態(tài)綁定表:

interface Ethernet1/0/4

ip source static binding ip-address 172.17.2.21 mac-address 0002-3f03-192a

#

interface Ethernet1/0/6

ip source static binding ip-address 172.17.2.1 mac-address 00c0-9f9b-2b98

四、注意事項(xiàng):

測(cè)試前需要確定待測(cè)低端交換機(jī)是否支持該特性, 且需要升級(jí)到相應(yīng)版本, 請(qǐng)與全球技術(shù)服務(wù)部技術(shù)支持中心確認(rèn)。