- 1PS提示:因為圖層已鎖定,無法編輯圖層的處理方法

- 2picacg蘋果版怎么找不到|picacg ios版是不是下架了介紹

- 3Adobe Illustrator CS5 序列號大全

- 4ACDsee注冊碼免費分享(含ACDsee18、ACDsee10等版本)

- 5Potato(土豆聊天)怎么換頭像|Potato app更改頭像方法介紹

- 6PDF瀏覽器能看3D文件嗎?PDF瀏覽器看3D文件圖文詳細教程

- 7Potato(馬鈴薯聊天)怎么注冊不了|Potato不能注冊處理方法介紹

- 8最新的Adobe Illustrator CS4序列號大全

- 9Intel i7-9700K性能跑分曝光:同代提升約12%

- 10XP系統怎么清除緩存?

- 11qq郵件是否已讀怎么看 QQ郵箱已經發出去的郵件怎么知道對方是否已經查看

- 12Intel Z390主板有望10月8日公布:8核9代酷睿隨后登場

在Linux系統中瀏覽器的頁面上是不允許出現http請求的,如果出現了http請求就會發生錯誤,并且Linux系統會向用戶發出警報。本文就來介紹一下Linux系統屏蔽瀏覽器頁面上的http請求警報的方法。

警報代碼

Mixed Content: The page at ‘https://www.taobao.com/‘ was loaded over HTTPS, but requested an insecure image ‘http://g.alicdn.com/s.gif’。 This content should also be served over HTTPS.HTTPS

改造之后,我們可以在很多頁面中看到如下警報:

很多運營對 https 沒有技術概念,在填入的數據中不免出現 http 的資源,體系龐大,出現疏忽和漏洞也是不可避免的。

解決方法

CSP設置upgrade-insecure-requests

好在 W3C 工作組考慮到了我們升級 HTTPS 的艱難,在 2015 年 4 月份就出了一個 Upgrade Insecure Requests 的草案,他的作用就是讓瀏覽器自動升級請求。

在我們服務器的響應頭中加入:

header(“Content-Security-Policy: upgrade-insecure-requests”);

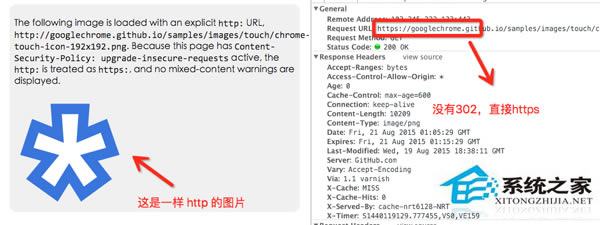

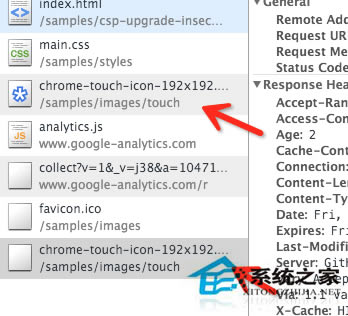

我們的頁面是 https 的,而這個頁面中包含了大量的 http 資源(圖片、iframe等),頁面一旦發現存在上述響應頭,會在加載 http 資源時自動替換成 https 請求。可以查看 google 提供的一個 demo:

不過讓人不解的是,這個資源發出了兩次請求,猜測是瀏覽器實現的 bug:

當然,如果我們不方便在服務器/Nginx 上操作,也可以在頁面中加入 meta 頭:

《meta http-equiv=“Content-Security-Policy” content=“upgrade-insecure-requests” /》

目前支持這個設置的還只有 chrome 43.0,不過我相信,CSP 將成為未來 web 前端安全大力關注和使用的內容。而 upgrade-insecure-requests 草案也會很快進入 RFC 模式。

從 W3C 工作組給出的 example,可以看出,這個設置不會對外域的 a 鏈接做處理,所以可以放心使用。

以上就是Linux系統屏蔽瀏覽器頁面上的http請求警報的方法的介紹了,因為實際應用中很容易在頁面中出現http請求,所以如果不屏蔽警報就會一直顯示在那里,比較影響用戶體驗。

推薦資訊 總人氣榜

最新教程 本月人氣

- 1蘋果電視什么時候上市?蘋果電視上市時間

- 2正在iphone6上使用qq去掉/取消圖文說明教程

- 3macbook air 2015價格多少錢?蘋果2015版macbook air報價

- 4macbook air 2015型號是多少?蘋果2015版macbook air型號

- 5iphone微信6.1下載地址 蘋果ios微信6.1官方下載

- 6apple watch首批上市國家:蘋果自動選擇手表首批發售地區

- 7apple watch國行什么時候上市?蘋果apple watch國內上市時間

- 8apple watch國行價格多少錢?蘋果apple watch自動選擇手表國行報價

- 912306手機版在什么地方下載?安卓/iphone12306手機版官方下載

- 10160wifi ios版怎么用?iphone/ipad版160wifi使用圖文說明教程

- 11iphone6s、索尼xperia z5與3星galaxy s6指紋解鎖比較視頻

- 12ios9不越獄怎么恢復短信與照片 ios9不越獄恢復短信與照片圖文說明教程

- 1獵豹瀏覽器搶票不受12306新版驗證碼影響

- 2抱抱app怎么玩 抱抱app使用圖文說明教程圖

- 3360手機助手紅包怎么提現 360手機助手紅包提現設置流程

- 4160wifi遠程桌面怎么連接 160wifi遠程桌面連接設置方法

- 5抱抱app免費隨機通話使用圖文說明教程(圖文流程)

- 6微信PC版1.0.7.33官方下載公布 修好bug優化軟件

- 7部落沖突安卓版與蘋果版是關聯的嗎 安卓版與ios版可以一起玩嗎_綠茶安卓網

- 8hypersnap怎么連續截圖 hypersnap連續截圖設置圖文說明教程

- 9百度docs怎么用 百度docs在線處理工具使用圖文說明教程

- 10小皮助手安裝失敗怎么辦 小皮助手安卓模擬器安裝失敗處理方法

- 11微信購物圈怎么用 微信購物圈使用方法介紹

- 12小皮助手下載引擎失敗怎么辦 小皮助手下載引擎失敗處理方案